Razer è una delle multinazionali più conosciute dai videogiocatori di tutto il mondo, dato che l’azienda fin dalla sua fondazione si è specializzata nella produzione di hardware destinato al gaming.

Partendo dai mouse, infatti, la compagnia di Singapore ha nel corso del tempo esteso la sua linea di prodotti realizzando vari accessori come tastiere, ad esempio Blackwidow V3, cuffie e gamepad fino ad arrivare alla creazione di smartphone e laptop da gaming proprietari.

Adesso però, il ricercatore di sicurezza @j0nh4t ha scoperto una vulnerabilità zero-day, come quella sfruttata dallo spyware Pegasus, che permette a chiunque colleghi un mouse Razer a un PC di ottenere i permessi di amministratore di Windows 10, e non solo. È vittima di questa falla di sicurezza, sempre secondo JonHat, anche la versione beta di Windows 11.

I dettagli della vulnerabilità di Razer

Prima di spiegare come si possono ottenere i permessi di amministratore a partire dal collegamento di un semplice mouse, facciamo un piccolo ripasso.

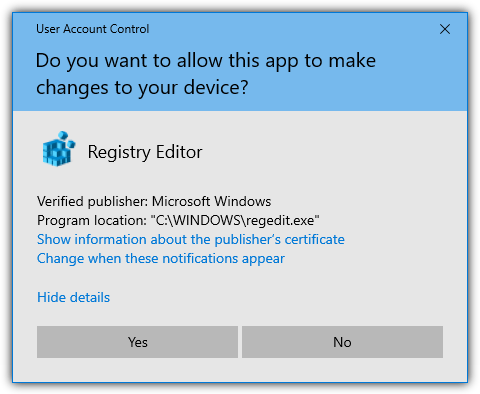

Da Windows Vista fa parte dei sistemi operativi di Microsoft l’UAC, un software che gestisce i privilegi dei singoli utenti del computer e che, in condizioni normali, esegue i programmi senza permessi particolari, evitando così possibili pericoli per il sistema, come l’esecuzione di un software malevolo.

Un programma, per ricevere i diritti di amministratore ed avere così il pieno controllo del sistema, dovrà ottenere il consenso dell’utente principale del PC. Senza tale consenso, il software avrà privilegi limitati.

Ed è proprio qui che entra in gioco la falla di sicurezza scoperta da JonHat: una volta collegato un mouse Razer al computer, Windows Update installerà automaticamente i driver del dispositivo e Razer Synapse, un’app che permette di configurare il mouse.

L’installer di Synapse, essendo lanciato da Windows Update, avrà i privilegi di amministratore che potranno essere sfruttati da un malintenzionato durante la scelta della cartella d’installazione.

Nella procedura guidata del setup, infatti, verrà chiesto di selezionare una cartella dove posizionare il programma. In questa finestra può essere aperta tuttavia una linea di comando PowerShell che conferisce pieni poteri all’utente, ostile o meno che sia.

Il software di Razer non sarebbe però l’unico capace di azionare tale vulnerabilità. Secondo Will Dormann, esperto di sicurezza informatica al CERT/CC, è probabile che bug simili siano presenti anche in altri installer di periferiche eseguiti da Windows Update.

La risposta ufficiale di Razer

L’azienda di Singapore, dopo che la scoperta della falla di sicurezza si è ampiamente diffusa su Twitter, ha contattato JonHat dichiarando che rilascerà al più presto un aggiornamento per risolvere il problema.

Razer ha anche aggiunto che JonHat riceverà una ricompensa per la sua scoperta.

Fonti: Bleeping Computer.