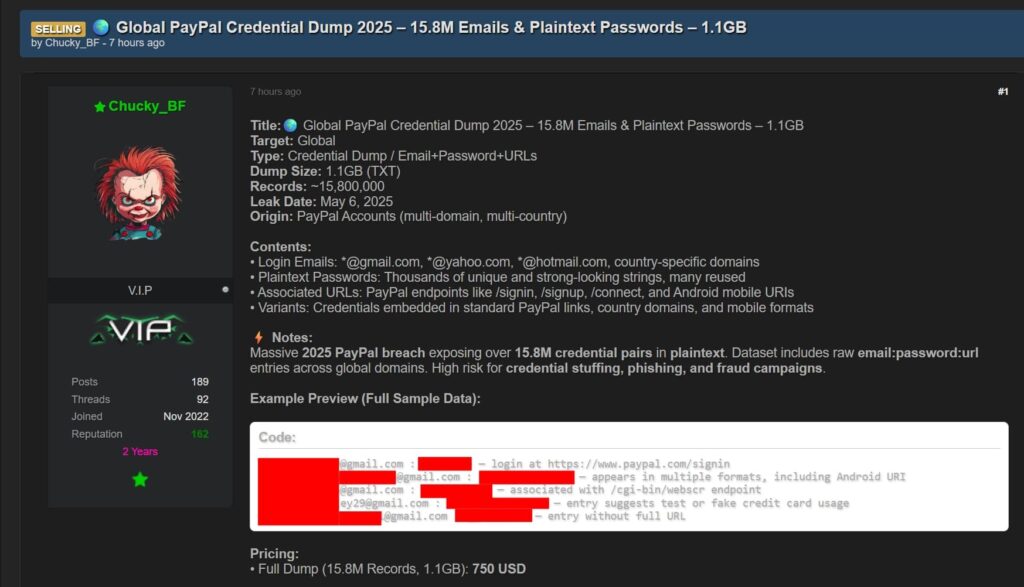

Il mondo della sicurezza informatica torna a essere scosso da un annuncio inquietante che circola su un forum frequentato da hacker e criminali informatici. Un utente che si fa chiamare “Chucky_BF” sostiene di avere messo le mani su un database battezzato “Global PayPal Credential Dump 2025“, contenente oltre 15,8 milioni di account PayPal completi di email, password in chiaro e perfino URL legati ai servizi della piattaforma. Secondo quanto descritto dall’utente stesso, il pacchetto sarebbe grande 1,1GB e comprenderebbe dati provenienti da provider email diffusi a livello globale, con account appartenenti a utenti di diverse regioni del mondo.

La particolarità del presunto leak non sta soltanto nei numeri, ma anche nella natura delle informazioni. Oltre alle credenziali, sarebbero infatti inclusi link diretti a endpoint PayPal come “/signin”, “/signup” e persino URI per Android. Un dettaglio che, se confermato, renderebbe il pacchetto ancora più appetibile per attività di login automatico, attacchi di credential stuffing e schemi di phishing su larga scala.

Hackread ha analizzato alcuni campioni pubblicati dallo stesso venditore, riscontrando la presenza di indirizzi Gmail abbinati a password e collegati direttamente alle pagine di accesso di PayPal. In un caso, le stesse credenziali comparivano sia in versione web che mobile, segno che i dati provengono da più ambienti dello stesso utente. Nonostante la mole, sembra che il database contenga un mix di account reali e fittizi, scenario comune nei dump di questo tipo.

Infostealer nel mirino: tra sospetti e rischi globali

Va sottolineato che non ci sono indizi di una violazione diretta dei sistemi PayPal. La società non ha mai subito un attacco di queste dimensioni e i casi documentati in passato, come quello che coinvolse 35.000 utenti, erano legati più a furti di credenziali che a breach interni. La spiegazione più probabile è che la fonte del dataset sia legata a infostealer, ovvero malware capaci di infettare i dispositivi delle vittime, rubando dati salvati nei browser, login automatici e attività online.

Questi log vengono poi raccolti in blocco e rivenduti nei mercati del cybercrime. La struttura del dump, con URL di login e riferimenti specifici a versioni mobile e web, punta proprio in questa direzione. Per i criminali, si tratterebbe di una miniera d’oro, utile per campagne di frode finanziaria, vendita secondaria o phishing mirati.

Il prezzo fissato da Chucky_BF è di 750 dollari, una cifra in linea con altri dump simili sul mercato underground. Se la base di account autentici fosse significativa, si tratterebbe di una delle fughe di dati più estese mai viste con focus specifico su PayPal. Tra i domini coinvolti ci sarebbero Gmail, Yahoo, Hotmail e numerosi provider locali, ampliando così lo spettro delle potenziali vittime.

Al momento né l’autenticità né la completezza del pacchetto sono state verificate, e solo PayPal potrà confermare o smentire. Intanto, il consiglio rimane lo stesso, ovvero attivare l’autenticazione a due fattori, cambiare regolarmente le password e non riutilizzarle su più piattaforme. Perché se i dati si rivelassero veri, i rischi andrebbero ben oltre PayPal.