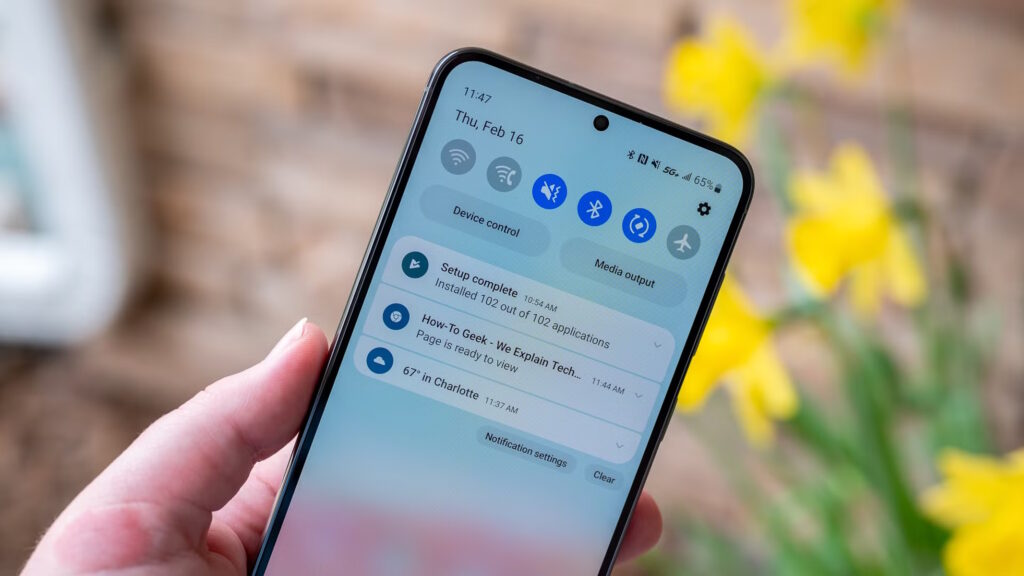

L’intelligenza delle notifiche Android, che suggerisce azioni automatiche come le risposte rapide o l’apertura di un link, è diventata ormai familiare a chiunque usi app di messaggistica come WhatsApp, Telegram, Slack o Instagram. Tuttavia, dietro questa comodità si nasconde una falla curiosa e potenzialmente pericolosa in cui Android può essere ingannato nel suggerire l’apertura di un link diverso da quello visibile.

Il trucco sta nell’uso di caratteri Unicode invisibili, come U+200B (zero width space). Se all’interno di una notifica il testo mostra ad esempio “amazon.com” ma contiene in realtà una versione modificata come “ama[]zon.com”, il sistema di Android potrebbe interpretare e suggerire di aprire “zon.com” anziché il dominio più noto. In questo modo l’utente pensa di visitare Amazon, ma si ritrova su un sito completamente diverso, anche se apparentemente simile. I caratteri invisibili diventano così dei separatori semantici che ingannano l’algoritmo di parsing di Android, senza destare sospetti visivi.

Questa tecnica, segnalata da Io.no con tanto di video esempio, può sembrare quasi un gioco da nerd della sicurezza, ma apre la porta a scenari ben più gravi. Anche link interni alle app (i cosiddetti “deep link”), come “wa.me” per WhatsApp, possono essere camuffati nello stesso modo. In un test, ad esempio, Io-no ha mostrato una notifica con un link a wired.com, ma cliccando sul suggerimento si apriva silenziosamente una chat WhatsApp con un messaggio precompilato. Il tutto senza che l’utente ne fosse pienamente consapevole.

Dalla vulnerabilità all’exploit di Adnroid: implicazioni pratiche e risposte mancate

Il potenziale di abuso è ampio, da semplici scherzi, a tecniche di phishing ben costruite, fino a vere e proprie esecuzioni silenziose di comandi all’interno delle app tramite deep link. Se la destinazione è un’app mal configurata, e purtroppo non mancano esempi, persino tra i software ufficiali di Google, l’azione può essere eseguita automaticamente, senza alcuna conferma. Un comportamento che espone a rischi concreti, soprattutto se combinato con servizi di URL shortening, che mascherano ulteriormente la destinazione finale.

Le app coinvolte nei test spaziano da Telegram a Instagram, passando per Discord, con risultati variabili a seconda del tipo di filtro adottato da ciascuna. WhatsApp, ad esempio, permette l’utilizzo di U+200B, mentre Telegram lo blocca, ma consente altri caratteri invisibili come U+2065. Questo suggerisce che il problema non risiede unicamente nel sistema operativo, ma anche nel modo in cui le app gestiscono input sospetti. Interessante anche il confronto con iOS, dove il comportamento è simile, ma Apple adotta uno stile visivo che sottolinea solo la parte del link effettivamente cliccabile. Questo piccolo dettaglio visivo fa una grande differenza in termini di consapevolezza dell’utente, evitando molte delle ambiguità viste su Android.

Il problema è stato segnalato a Google tramite il programma Bug Hunter l’11 marzo 2025. Dopo una prima risposta il 26 marzo e un successivo sollecito a giugno, la vulnerabilità è rimasta ancora irrisolta almeno sui dispositivi testati, come i Pixel 9 Pro e Galaxy S25. Il fatto che sia possibile generare manualmente notifiche contenenti Unicode invisibili e verificarne il comportamento dimostra quanto la falla sia concreta e riproducibile. Finché i sistemi non renderanno visibile anche l’invisibile, e finché le app non tratteranno ogni link con il dovuto sospetto, l’illusione continuerà a essere la vera minaccia.